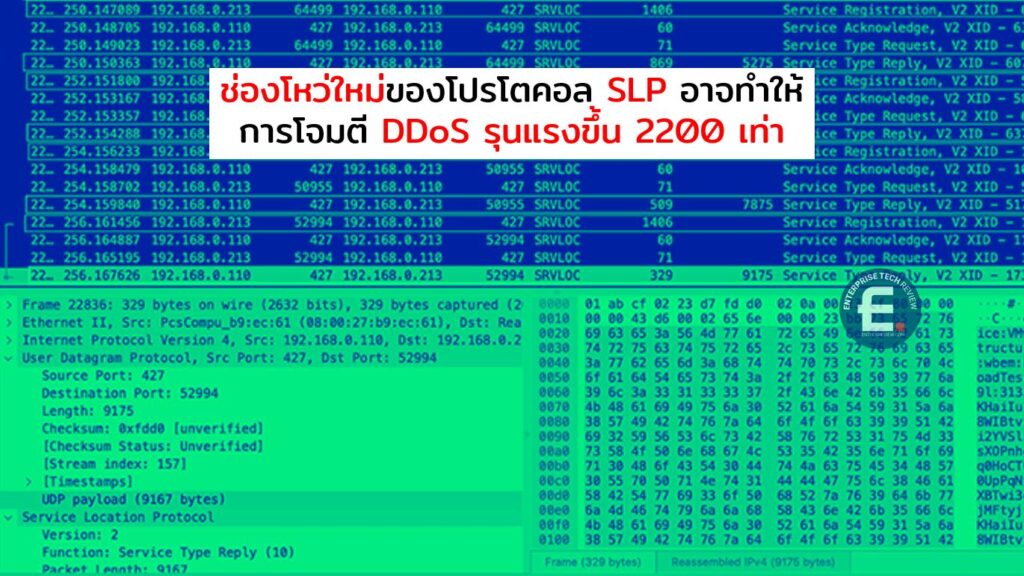

ช่องโหว่ใหม่ของโปรโตคอล SLP อาจทำให้การโจมตี DDoS รุนแรงขึ้น 2200 เท่า

นักวิจัยความปลอดภัยจาก BitSight และ Curesec รายงานพบช่องโหว่ความปลิดภัยระดับรุนแรงของโปรโตคอล Service Location Protocol (SLP) ซึ่งอาจถูกนำไปใช้เป็นเครื่องมือในการโจมตี DDos ที่มีความรุนแรงมากกว่าในปัจจุบันถึง 2200 เท่าได้

โดยโปรโตคอล SLP เป็นอินเตอร์เน็ตโปรโตคอลรุ่นเก่าที่ถูกพัฒนาขึ้นตั้งแต่ปี 1997 ถูกใช้ในการเข้าถึงบริการต่างๆ ในเครือข่าย LAN ช่วยให้เครื่องคอมพิวเตอร์ อุปกรณ์ และทรัพยากรต่างๆ ในระบบเครือข่ายสามารถสื่อสารระหว่างกันได้ ผ่านพอร์ต UDP และ TCP 427 ไม่ว่าจะเป็น เครื่องพิมพ์ ไฟล์เซิร์ฟเวอร์ และทรัพยากรอื่นๆ

“แฮกเกอร์สามารถใช้ประโยชน์จากช่องโหว่นี้เพื่อสร้างการโจมตีแบบ Denial-of-Service (DoS) ที่มีขนาดใหญ่ขึ้นถึง 2,200 เท่า และอาจเป็นการโจมตีด้วย DDos ที่ใหญ่ที่สุดเท่าที่เคยมีมา” Pedro Umbelino นักวิจัยของ Bitsight และ Curesec และ Marco Lux กล่าว

ช่องโหว่ดังกล่าวได้รับการระบุโค้ด CVE-2023-29552 (คะแนน CVSS: 8.6) ส่งผลกระทบต่อองค์กรทั่วโลกมากกว่า 2,000 แห่งและอินสแตนซ์ SLP มากกว่า 54,000 รายการที่เข้าถึงได้ทางอินเทอร์เน็ต

ซึ่งรวมถึง VMWare ESXi Hypervisor, เครื่องพิมพ์ Konica Minolta, เราเตอร์ Planex, IBM Integrated Management Module (IMM), SMC IPMI และผลิตภัณฑ์อื่นๆ อีก 665 ประเภท

ประเทศ 10 อันดับแรกที่มีองค์กรที่มีอินสแตนซ์ SLP ที่มีช่องโหว่มากที่สุด ได้แก่ สหรัฐอเมริกา สหราชอาณาจักร ญี่ปุ่น เยอรมนี แคนาดา ฝรั่งเศส อิตาลี บราซิล เนเธอร์แลนด์ และสเปน

เพื่อเป็นการป้องกันตัวเอง องค์กรควรปิดการใช้งานโรโตคอล SLP บนระบบที่มีกดารเชื่อมต่อกับอินเทอร์เน็ตหรรือเครือข่ายที่มีน่าเชื่อถือ

รวมถึงแนะนำให้กำหนดค่าไฟร์วอลล์ที่กรองการรับส่งข้อมูลของพอร์ต UDP และ TCP 427 ซึ่งเป็นรายการหลักสำหรับคำขอที่เป็นอันตรายซึ่งใช้ประโยชน์จากบริการ SLP

ที่มา : thehackernews